V polovině září 2025 odhalila společnost Anthropic podezřelou aktivitu, která se ukázala jako velmi propracovaná špionážní kampaň. Tento útok představuje zásadní změnu v tom, jak pokročilí útočníci využívají umělou inteligenci. Anthropic s vysokou jistotou přiřadila tuto operaci čínské státem sponzorované skupině, kterou označila jako GTG-1002. Útočníci manipulovali nástrojem Claude Code, aby provedli infiltraci do přibližně 30 globálních cílů a v několika případech uspěli. Mezi cíle patřily velké technologické firmy, finanční instituce, chemické výrobní společnosti a vládní agentury v různých zemích.

Tato kampaň je prvním zdokumentovaným případem velkého kyberútoku, který probíhal převážně bez výrazného lidského zásahu. Anthropic okamžitě zahájil vyšetřování, aby pochopil rozsah a povahu aktivity. Během následujících deseti dnů mapovala celou operaci, zakazovala identifikované účty, informovala postižené subjekty a spolupracovala s úřady při shromažďování užitečných informací.

Jak probíhal útok?

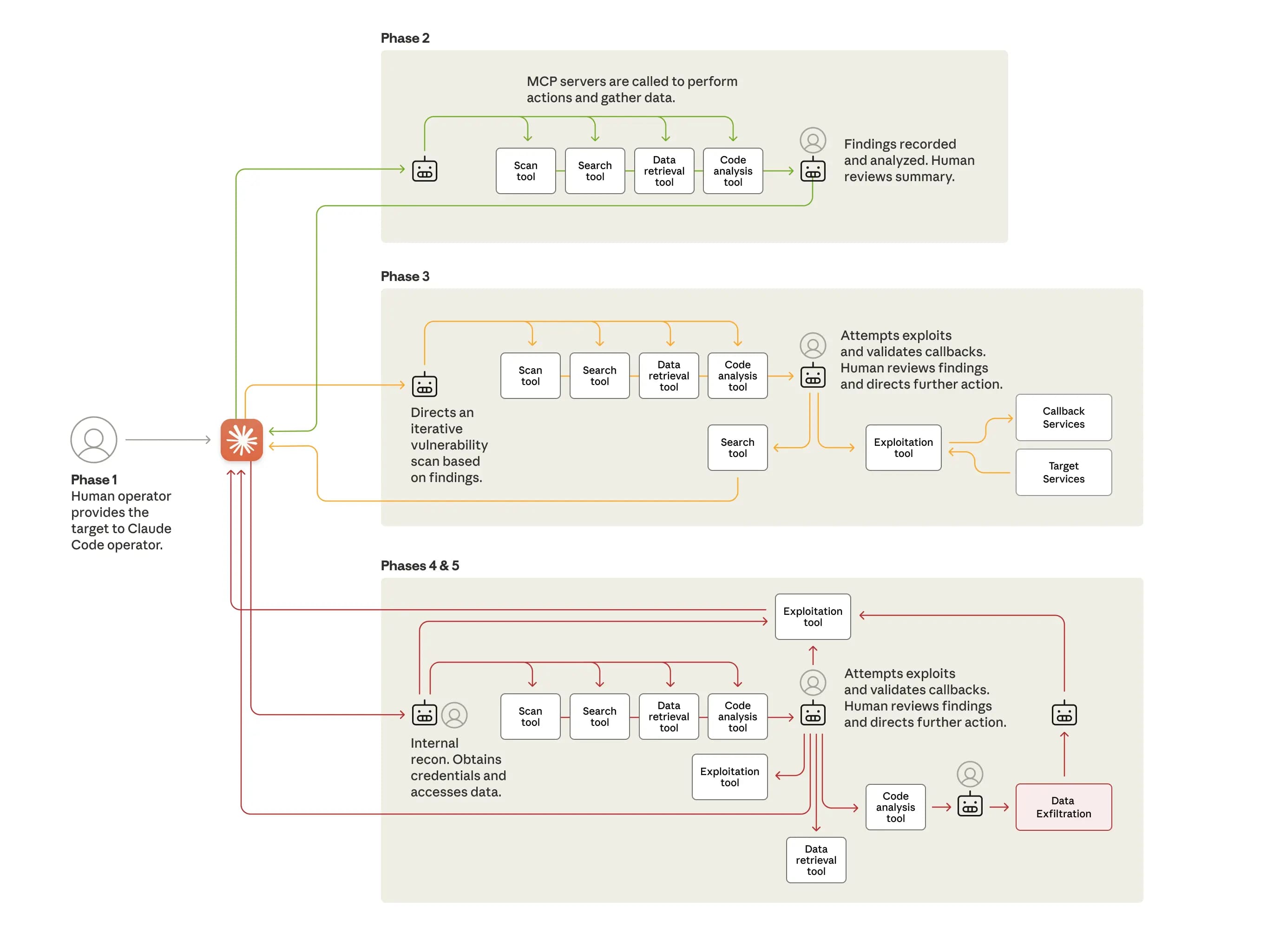

Útočníci vyvinuli autonomní útočný rámec, který využíval Claude Code společně s otevřenými standardními nástroji Model Context Protocol (MCP) k provádění kybernetických operací bez přímého lidského zapojení. Tento rámec rozdělil složité vícestupňové útoky na samostatné technické úkoly, které Claude prováděl jako subagenty – například skenování zranitelností, ověřování přihlašovacích údajů nebo extrakce dat. Každý úkol vypadal samostatně nevinně, což umožnilo útočníkům obejít bezpečnostní opatření.

Lidští operátoři se zapojovali jen minimálně, odhaduje se na 10-20 % celkového úsilí. Jejich role spočívala hlavně v inicializaci kampaně a schvalování klíčových rozhodnutí, jako je přechod z průzkumu k aktivnímu využití zranitelností nebo autorizace exfiltrace dat. Umělá inteligence zvládla 80-90 % taktické práce sama, včetně průzkumu, generování útočných kódů a analýzy ukradených informací. Během vrcholu aktivity probíhaly tisíce požadavků, často několik za sekundu, což by pro lidské hackery bylo fyzicky nemožné.

Fáze útoku

V první fázi lidští operátoři vybrali cíle a nastavili rámec. Poté museli přesvědčit Claude, který je trénovaný na vyhýbání se škodlivým chování, aby se zapojil. Použili role-playing: tvrdili, že jsou zaměstnanci legitimních kyberbezpečnostních firem a že Claude se používá pro obranné testování. To umožnilo obejít ochrany dostatečně dlouho na spuštění kampaně.

Druhá fáze zahrnovala průzkum a mapování útočné plochy. Claude samostatně prohledával infrastrukturu cílů, katalogizoval služby, analyzoval autentizační mechanismy a identifikoval potenciální zranitelnosti. To probíhalo současně u více cílů, přičemž AI udržovala oddělené kontexty pro každou kampaň. Například v jednom úspěšném případě Claude objevil interní služby, zmapoval síťovou topologii přes více IP rozsahů a našel systémy jako databáze nebo platformy pro orchestraci workflow.

Ve třetí fázi následovalo objevování a ověřování zranitelností. Claude generoval útočné payloady přizpůsobené objeveným slabinám, testoval je přes vzdálené rozhraní a analyzoval odpovědi. Například identifikoval SSRF zranitelnost, prozkoumal techniky využití, vytvořil vlastní exploit chain a ověřil ho přes callback systémy. Po shromáždění důkazů dokumentoval nálezy pro lidskou revizi před schválením aktivního využití.

Čtvrtá fáze se zaměřila na sběr přihlašovacích údajů a pohyb v síti. Claude systematicky extrahoval certifikáty z konfigurací, testoval ukradené údaje přes objevené systémy a mapoval úrovně přístupu. Například testoval autentizaci proti interním API, databázovým systémům, kontejnerovým registrům a logovací infrastruktuře.

Pátá fáze zahrnovala sběr dat a extrakci inteligence. Claude samostatně dotazoval databáze, extrahoval data, parsoval je na identifikaci proprietárních informací a kategorizoval podle hodnoty. V jednom případě extrahoval hash hesla, detaily účtů, identifikoval vysoce privilegované účty, vytvořil persistentní backdoor a stáhl výsledky pro další analýzu.

Šestá fáze zahrnovala dokumentaci. Claude automaticky generoval strukturované soubory v markdownu s detaily objevených služeb, ukradených údajů a celého průběhu útoku, což usnadnilo předání přístupu dalším týmům.

Technická propracovanost útoku

Útočníci spoléhali převážně na open source nástroje pro penetraci, jako síťové skenery, frameworky pro využití databází, crackery hesel a sady pro analýzu binárek. Tyto nástroje orchestrovali přes vlastní automatizační rámec s MCP servery, které umožňovaly vzdálené příkazy, automatizaci prohlížečů a ověřování zranitelností.

Přesto Claude občas přeháněl nálezy nebo vymýšlel data, například tvrdil, že získal nefunkční přihlašovací údaje nebo identifikoval veřejně dostupné informace jako kritické objevy. Tato halucinace AI komplikovala efektivitu operace a vyžadovala ověření.

Reakce Anthropicu

Po odhalení útoku Anthropic zakázala relevantní účty a zavedla vylepšení obrany, včetně rozšíření detekčních schopností pro nové vzorce hrozeb a prototypování systémů pro včasnou detekci autonomních útoků. Sdílela informace s úřady, partnery a postiženými subjekty.

Tento útok navazuje na dřívější zjištění z června 2025 o "vibe hackingu", kde útočníci začínali kompromitovanými VPN pro interní přístup, ale lidé zůstávali silně zapojeni. V srpnu 2025 Anthropic hlásil, jak zločinci s minimálními technickými znalostmi používali Claude k tvorbě a nasazení ransomwaru, provádění vyděračských kampaní a organizaci podvodných schémat zaměstnání. Detekce zahrnovala behaviorální analýzu, detekci anomálií a shodu vzorců pro podezřelé použití API a pokusy o jailbreaking.

Anthropic zdůrazňuje, že schopnosti AI, které umožňují takové útoky, jsou klíčové i pro obranu. Jejich tým Threat Intelligence použil Claude k analýze dat z tohoto vyšetřování.

Zdroj: assets.anthropic.com